Solo el 21% de las empresas latinoamericanas cuentan con equipos de inteligencia de amenazas

Combinar las funciones de TI y seguridad en un solo departamento puede ser conveniente para las empresas, especialmente para acelerar los procesos internos. Sin embargo, todas las compañías, especialmente las más grandes, necesitan contar con profesionales calificados para protegerse de los ciberataques, que están en constante evolución por lo que la combinación de funciones puede traer riesgos, aseguró Kaspersky.

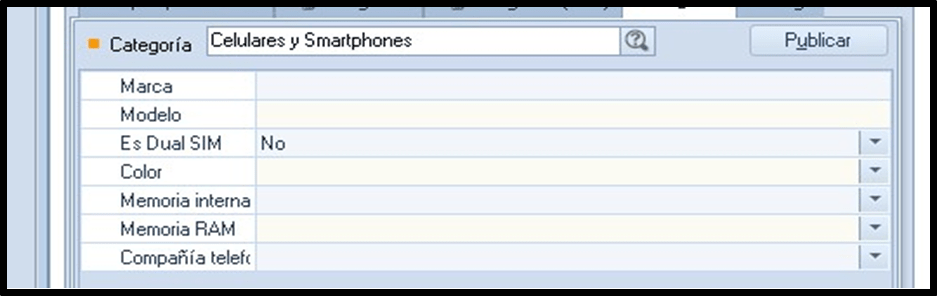

En una investigación que revela el perfil del departamento de seguridad de las empresas ubicadas en diferentes regiones del mundo, la firma encontró que a nivel mundial, el 52% de las empresas tiene equipos de TI con funciones independientes.

En lo que respecta a América Latina, la región está bien posicionada en el ranking: más de la mitad de las empresas (51%) expresó que la ciberseguridad es administrada por departamentos o profesionales dedicados, por detrás de Japón (65%) y la región de Oriente Medio y África (58%).

Sin embargo, cuando se trata de estructuras de ciberseguridad más avanzadas, con la existencia de un Centro Operativo de Seguridad (SOC) interno responsable del monitoreo continuo y la respuesta a incidentes de seguridad, América Latina cae a la quinta posición, con solo el 14% de las empresas con este tipo de estructura. En cuanto a equipos especializados, solo el 21% de las empresas latinoamericanas cuentan con equipos de inteligencia de amenazas y el 15% con analistas de malware.

Si bien parece que la inversión de las empresas en departamentos y profesionales especializados es baja, la mayoría está dispuesta a incrementar la calificación de sus equipos: el 78% de las empresas latinoamericanas espera que sus inversiones en TI crezcan en los próximos tres años y, entre las razones mencionadas, para 38% la prioridad es mejorar el nivel de especialización de sus empleados.

Por lo anterior, Kaspersky insistió en que para poder lidiar con las configuraciones organizacionales más diversas, así como con las estructuras internas, las compañías necesitan soluciones especializadas.

RECOMENDACIONES