- Microsoft ha reinventado por completo el PC, situando la IA en el centro, para operar en local, dando lugar a los equipos con Windows más rápidos e inteligentes nunca vistos. Se trata del cambio más significativo en la plataforma de Windows en décadas.

- Cuentan con procesadores capaces de alcanzar más de 40 TOPS (billones de operaciones por segundo), baterías con autonomía para toda la jornada y acceso a los modelos de Inteligencia Artificial más avanzados.

- La compañía incorpora nuevas funcionalidades disruptivas: Recall permite encontrar y recordar fácilmente todo lo que se ha visto en el PC, Cocreator genera y edita imágenes de IA localmente casi en tiempo real y Live Captions supera barreras lingüísticas traduciendo audio en más de 40 idiomas al inglés.

- Los dos primeros miembros de la familia Surface en sumarse a la categoría Copilot+ PC son Surface Pro y Surface Laptop. Acer, ASUS, Dell, HP, Lenovo y Samsung también lanzarán nuevos dispositivos Copilot+ PC a partir del 18 de junio*.

Hoy, en un evento especial en el campus de Microsoft en Redmond, la compañía ha presentado un nueva categoría de ordenadores con Windows diseñada para sacar aún más partido a la Inteligencia Artificial: los Copilot+ PC.

Los nuevos Copilot+ PC son los equipos con Windows más rápidos e inteligentes lanzados hasta la fecha. Sus procesadores son capaces de alcanzar la increíble cifra de 40+ TOPS (billones de operaciones por segundo), cuentan con una batería con autonomía para toda la jornada y acceso a los modelos de IA más avanzados.

Así, los Copilot+ PC permiten hacer cosas que no pueden llevarse a cabo en ningún otro PC: Encontrar y recordar fácilmente todo lo que se ha visto en el ordenador con Recall, generar y editar imágenes con IA casi en tiempo real directamente en el dispositivo usando Cocreator o traducir audio desde más de 40 idiomas al inglés para superar las barreras lingüísticas con Live Captions.

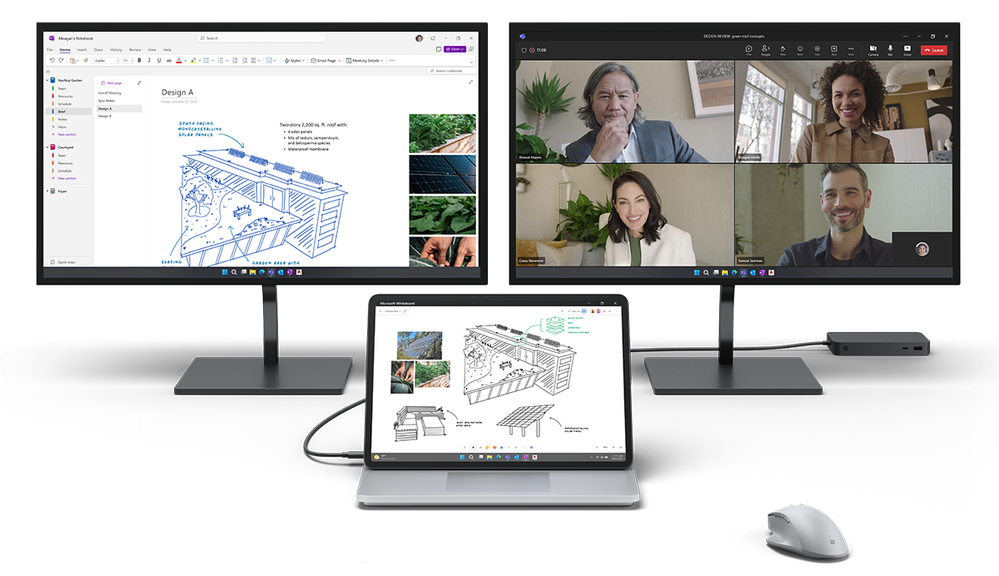

Estas experiencias cobran vida en un conjunto de dispositivos delgados, ligeros y atractivos de la familia Microsoft Surface y de otros OEM como Acer, ASUS, Dell, HP, Lenovo y Samsung. La nueva generación de dispositivos está disponible para reservas a partir de hoy. Llegarán al mercado a partir del 18 de junio a un precio que parte de los 999 dólares*.

La primera ola de Copilot+ PC marca un punto de inflexión en el mercado de los ordenadores personales. Durante el último año, Copilot ha sido traído consigo una asombrosa innovación en la IA en la nube, lo que ha permitido lograr cosas que antes parecían inalcanzables. Ahora, da comienzo un nuevo capítulo con la innovación de la IA localmente en los dispositivos. Para ello, Microsoft ha reinventado por completo el PC, desde los chips hasta el sistema operativo, desde la capa de aplicaciones hasta la nube, situando la IA en el centro de esta transformación. Este cambio representa el hito más significativo en la plataforma Windows en décadas.

Los PCs con Windows más rápidos y seguros jamás construidos

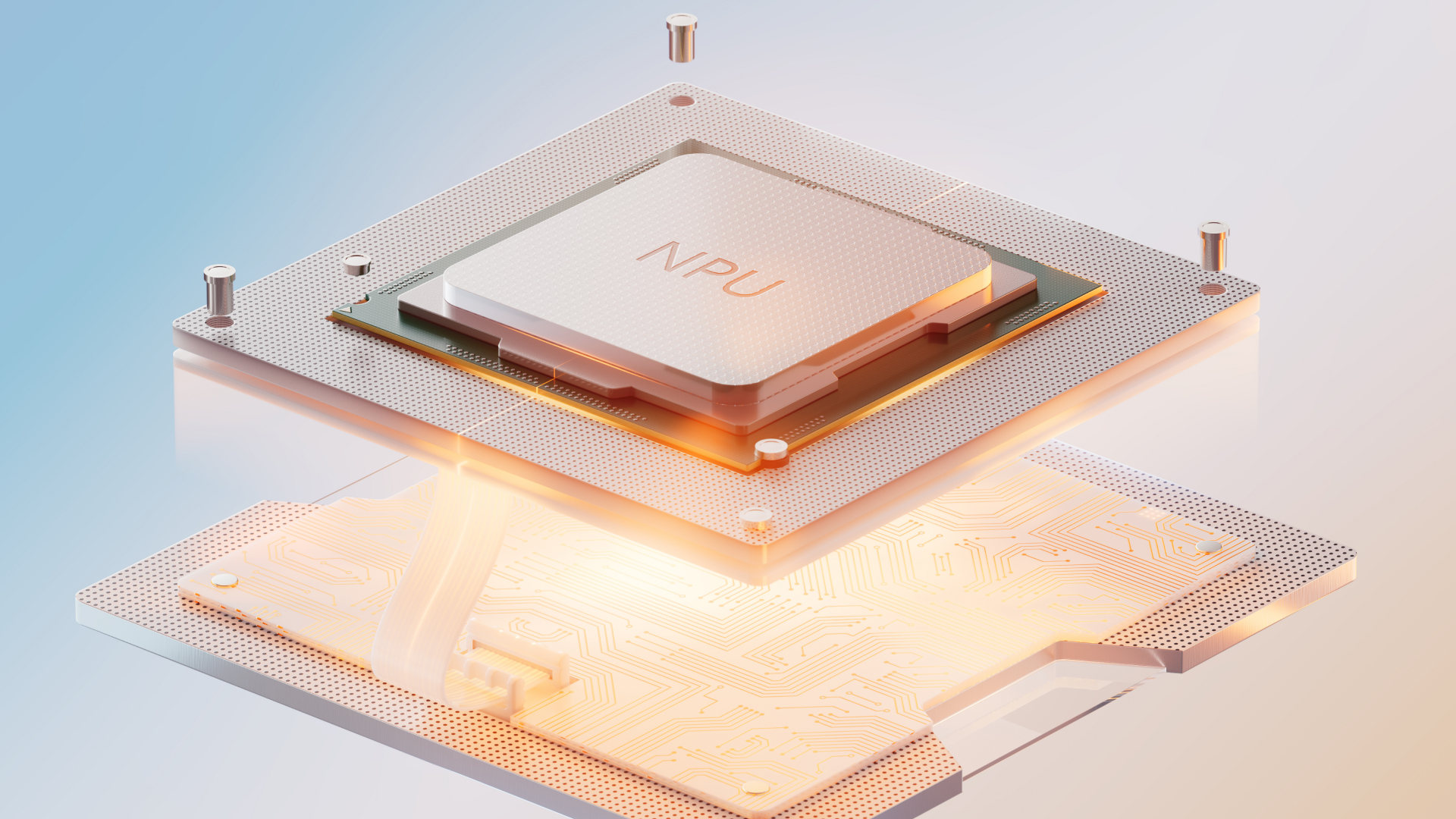

Microsoft presenta una arquitectura de sistema completamente nueva para unir la potencia de la CPU, la GPU y, ahora, una nueva unidad de procesamiento neuronal (NPU) de alto rendimiento. Conectados y mejorados por los modelos de lenguaje grandes (LLM) que se ejecutan en la nube de Microsoft Azure junto con los modelos de lenguaje pequeños (SLM), los ordenadores Copilot+ PC ahora pueden alcanzar un nivel de rendimiento nunca antes visto.

Son hasta 20 veces más potentes[1] y hasta 100 veces más eficientes[2] para ejecutar cargas de trabajo de IA y ofrecen una aceleración de IA líder en el sector.

Excel, OneDrive y OneNote. Chrome, Spotify, Zoom, WhatsApp, Blender, Affinity Suite, DaVinci Resolve y muchos más ahora se ejecutan de forma nativa en ARM para brindar un gran rendimiento con aplicaciones adicionales, como Slack, que se lanzarán a finales de este año. De hecho, el 87% del total de minutos que las personas pasan en aplicaciones hoy en día tienen versiones nativas de ARM. Con el nuevo y potente emulador Prism las aplicaciones ofrecen una experiencia muy buena, independientemente de si son nativas o emuladas.

Todos los Copilot+ PC ofrecen al usuario una protección de primer nivel. El procesador Microsoft Pluton Security estará habilitado por defecto en todos los equipos de la nueva categoría y se han introducido una serie de nuevas características, actualizaciones y valores predeterminados en Windows 11 que reforzarán la seguridad de los usuarios. Además, se han incorporado controles de privacidad personalizados para ayudar a proteger lo que es importante para cada usuario. Para más información sobre las medidas de seguridad para potenciar la seguridad de Windows, haz clic aquí.

Experiencias de IA revolucionarias

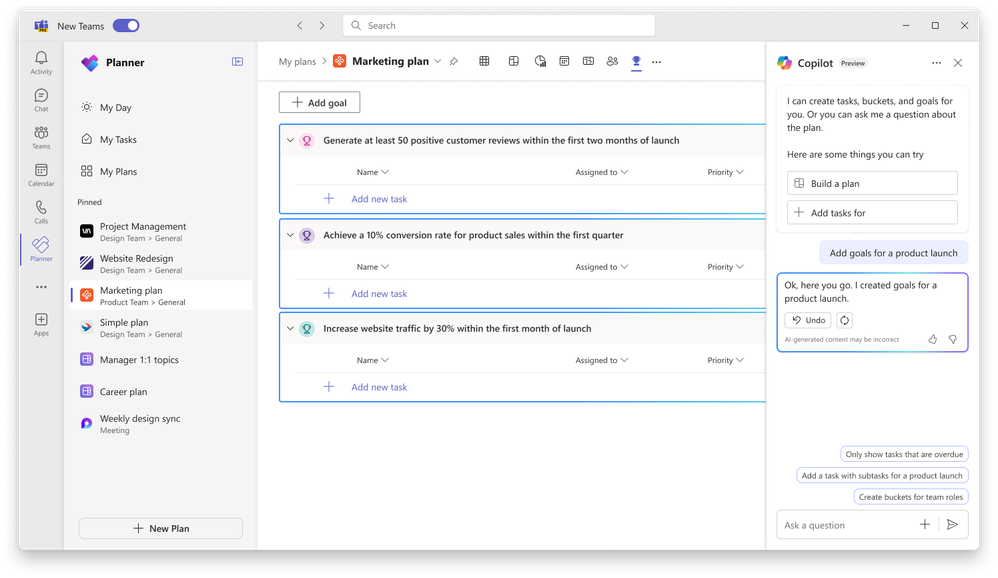

Los Copilot+ PC aprovechan procesadores potentes y múltiples modelos de IA de última generación, incluidos varios de los SLM de Microsoft, para desbloquear un nuevo conjunto de experiencias que puede ejecutar localmente, directamente en el dispositivo. Esto elimina las limitaciones anteriores en aspectos como la latencia, el coste para impulsar la productividad, creatividad y comunicarse de manera más efectiva. Estas son algunas de las nuevas funcionalidades:

- Recall: con Recall puede accederse virtualmente a lo que se haya visto o hecho con el PC de un modo análogo a como lo permite la memoria fotográfica. Es posible desplazarse a través de una línea de tiempo para encontrar el contenido buscado, en cualquier aplicación, sitio web o documento. Recall utiliza su índice semántico personal, creado y almacenado completamente en el dispositivo y dejando en manos del usuario la posibilidad de eliminar instantáneas individuales, ajustar y eliminar intervalos de tiempo, excluir aplicaciones y webs, o pausar la funcionalidad en cualquier momento.

- Cocreator: Desde el lanzamiento de Image Creator, se han generado casi 10 mil millones de imágenes, lo que ha ayudado a más personas a dar vida a sus ideas fácilmente mediante el uso del lenguaje natural para describir lo que quieren crear. Sin embargo, la funcionalidad actual en la nube impone limitaciones. Mediante el uso de las unidades de procesamiento neuronal (NPU) y los potentes modelos de lenguaje local pequeño, Cocreator aportando nuevas experiencias innovadoras a las aplicaciones locales, como Paint y Fotos. Gracias a la nueva funcionalidad, es posible combinar trazos de lápiz con indicaciones de texto para generar nuevas imágenes casi en tiempo real y, a medida que se itera con instrucciones, mejorar el resultado. Y, con Restyle Image, reimaginar las fotos personales con un nuevo estilo que combina la generación de imágenes y la edición, entre otras posibilidades.

- Live Captions: ahora con traducciones en vivo, convierte cualquier audio que pase a través del PC en una única experiencia de subtítulos en inglés, en tiempo real y en todas las aplicaciones de manera consistente. Traduce cualquier audio en vivo o pregrabado en cualquier aplicación o plataforma de vídeo de más de 40 idiomas a subtítulos en inglés al instante, automáticamente e, incluso, sin conexión.

- Nuevos y mejorados efectos de Windows Studio: Los controles de fácil acceso en Configuración rápida permiten ahora una mejora automática de la imagen y el sonido captado por la webcam. La función de luz de retrato ajusta automáticamente la imagen para optimizar la iluminación en entornos oscuros o para iluminar los píxeles del primer plano en entornos con poca luz. El teleprompter de contacto visual facilita el mantenimiento del contacto visual durante la lectura en pantalla.

- Copilot, el compañero de IA para el día a día: Cada Copilot+ PC está equipado con un avanzado agente de IA personal, accesible con un solo toque en los teclados, gracias a la nueva tecla Copilot. Copilot facilita el acceso a los modelos de IA más avanzados. En las próximas semanas, se proporcionará acceso a los últimos modelos, incluido GPT-4o haciendo posible conversaciones de voz más naturales.

Además, Microsoft está trabajando con diferentes desarrolladores para aprovechar el potencial de la NPU de los nuevos dispositivos y ofrecer experiencias innovadoras apoyadas en la IA. Es el caso de las principales aplicaciones de Adobe (Photoshop, Lightroom, Illustrator, Premiere Pro, etc), DaVinci Resolve Studio, CapCut, Cephable, LiquidText, djay Pro, entre otros.

Avanzar en la IA de forma responsable

Microsoft está comprometida con el desarrollo de una IA ética y segura. Sus principios de IA responsable han guiado el desarrollo de estas nuevas experiencias, y todas las funciones de IA están alineadas con los estándares de la compañía. Más información aquí.

Nuevos Copilot+ PC de Microsoft Surface y partners OEM

Microsoft ha trabajado con cada uno de los principales fabricantes de equipos, como Acer, ASUS, Dell, HP, Lenovo y Samsung, para traer al mercado, junto a nuevos miembros de la familia Surface también, nuevos equipos Copilot+ PC que estarán disponibles desde el 18 de junio. A partir de $999, estos dispositivos cuestan hasta $200 menos (basado en MSRP) que los dispositivos con especificaciones similares*.

Surface desempeña un papel clave en el ecosistema de Windows, ya que Microsoft crea software y hardware conjuntamente para ofrecer diseños innovadores y experiencias de primer nivel. Hoy la compañía presenta los primeros Copilot+ PC de la familia Surface: los nuevos Surface Pro y Surface Laptop.

El nuevo Surface Laptop cuenta con una gran potencia con el diseño de un equipo portátil moderno y actualizado con biseles muy delgados, una pantalla táctil brillante, una cámara mejorada con IA, audio premium y ahora con un panel táctil háptico. Disponible en dos tamaños, 13,8″ y 15″, y cuatro llamativos colores. Ofrece hasta 22 horas de reproducción de vídeo local en Surface Laptop de 15″ o hasta 20 horas en Surface Laptop de 13,8″, además de un gran rendimiento y experiencias de IA totalmente nuevas. Está ya disponible para reserva desde 1.199,00 €.

El nuevo Surface Pro es el 2 en 1 más flexible, ahora reinventado con más potencia y duración de la batería para impulsar nuevas experiencias de IA. Presenta una nueva pantalla OLED opcional con HDR y una cámara de campo de visión ultra amplio-perfecta para Windows Studio Effects. El nuevo teclado Surface Pro Flex es el primer teclado 2 en 1 diseñado para usarse tanto conectado como desconectado. Ofrece una estabilidad mejorada, con el almacenamiento y la carga de Surface Slim Pen integrados a la perfección, así como un panel táctil silencioso y háptico. También ya disponible para reserva desde 1.199,00 €. Más información aquí.

Para conocer el listado completo de nuevos Copilot+ PC disponibles a partir del 19 de junio*, por favor, visita este post.

Innovación de IA en todo el ecosistema de Windows

Los primeros Copilot+ PC se lanzarán con los procesadores Snapdragon® X Elite y Snapdragon® X Plus y contarán con un rendimiento líder por vatio, gracias a la CPU Qualcomm Oryon™ personalizada, que ofrece un rendimiento y una eficiencia de batería inigualables. La serie Snapdragon X ofrece 45 sistemas todo en uno NPU TOPS en un chip (SoC). La GPU Qualcomm® Adreno™ integrada de primera calidad ofrece gráficos impresionantes para un entretenimiento inmersivo.

Microsoft expandirá el ecosistema a través de estrechas colaboraciones con Intel y AMD, empezando por Lunar Lake y Strix. Más adelante, presentará nuevas experiencias en los Copilot+ PC. En el futuro se espera la llegada de dispositivos que combinen la plataforma con potentes tarjetas gráficas como NVIDIA GeForce RTX y AMD Radeon, llevando las experiencias Copilot+ PC a audiencias aún más amplias, como jugadores avanzados y creadores.

“Estamos en un punto de inflexión en el que el PC acelerará la innovación de la IA. Creemos que las experiencias de IA más ricas solo serán posibles cuando la nube y el dispositivo trabajen de forma conjunta. De la mano de nuestros socios, estamos sentando las bases para la próxima década de innovación en Windows.”, ha señalado Yusuf Mehdi, vicepresidente ejecutivo y director de Marketing de Consumo de Microsoft.