La declaración anual es una de las obligaciones fiscales más importantes para personas físicas y morales en México. Sin embargo, también suele ser una de las más complejas, ya que requiere orden, exactitud y cumplimiento estricto de los lineamientos del SAT. En este contexto, herramientas como Siigo Fiscal se han convertido en un gran aliado para contadores, empresas y emprendedores.

En este artículo te explicamos qué es Siigo Fiscal y cómo facilita el proceso de la declaración anual, ayudándote a ahorrar tiempo, reducir errores y cumplir correctamente con tus obligaciones fiscales.

¿Qué es Siigo Fiscal?

Siigo Fiscal es una solución de software contable y fiscal diseñada para automatizar el registro, control y análisis de la información tributaria de una empresa o contribuyente. Su principal objetivo es centralizar la información fiscal y asegurar que los datos estén correctamente clasificados y listos para su presentación ante la autoridad.

Este tipo de sistema es especialmente útil para negocios que manejan un volumen alto de operaciones, facturación electrónica y obligaciones fiscales recurrentes.

Principales retos de la declaración anual

Antes de ver cómo ayuda Siigo Fiscal, vale la pena entender los retos más comunes al preparar una declaración anual:

- Integrar correctamente ingresos, deducciones y gastos

- Conciliar la información contable con los CFDI emitidos y recibidos

- Calcular impuestos anuales como ISR

- Evitar diferencias entre lo declarado y lo registrado ante el SAT

- Cumplir con fechas límite y formatos oficiales

La falta de control o errores en cualquiera de estos puntos puede derivar en multas, recargos o revisiones fiscales.

¿Cómo ayuda Siigo Fiscal en la declaración anual?

1. Organización automática de la información fiscal

Siigo Fiscal permite registrar y clasificar de forma ordenada todos los movimientos contables: ingresos, egresos, impuestos trasladados y retenidos. Esto facilita que, al momento de la declaración anual, toda la información esté completa y estructurada.

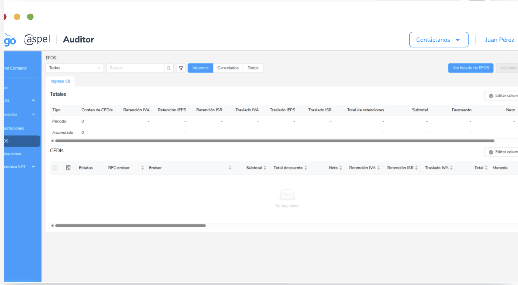

2. Control de CFDI emitidos y recibidos

Uno de los mayores beneficios es la gestión de facturas electrónicas (CFDI). El sistema ayuda a:

- Identificar ingresos facturados

- Validar gastos deducibles

- Detectar facturas duplicadas o incorrectas

- Conciliar la información con los registros del SAT

Esto reduce significativamente los errores en la declaración anual.

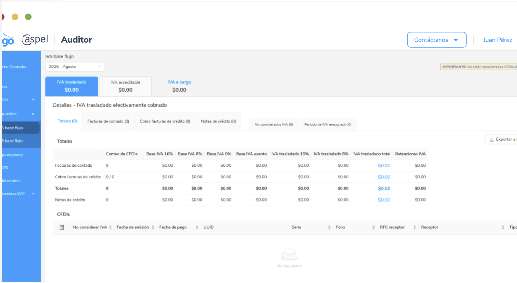

3. Cálculo correcto de impuestos

Siigo Fiscal automatiza el cálculo de impuestos como:

- ISR anual

- Impuestos provisionales

- Retenciones aplicables

Al contar con cálculos automáticos basados en la información registrada, se minimiza el riesgo de errores manuales y se mejora la precisión fiscal.

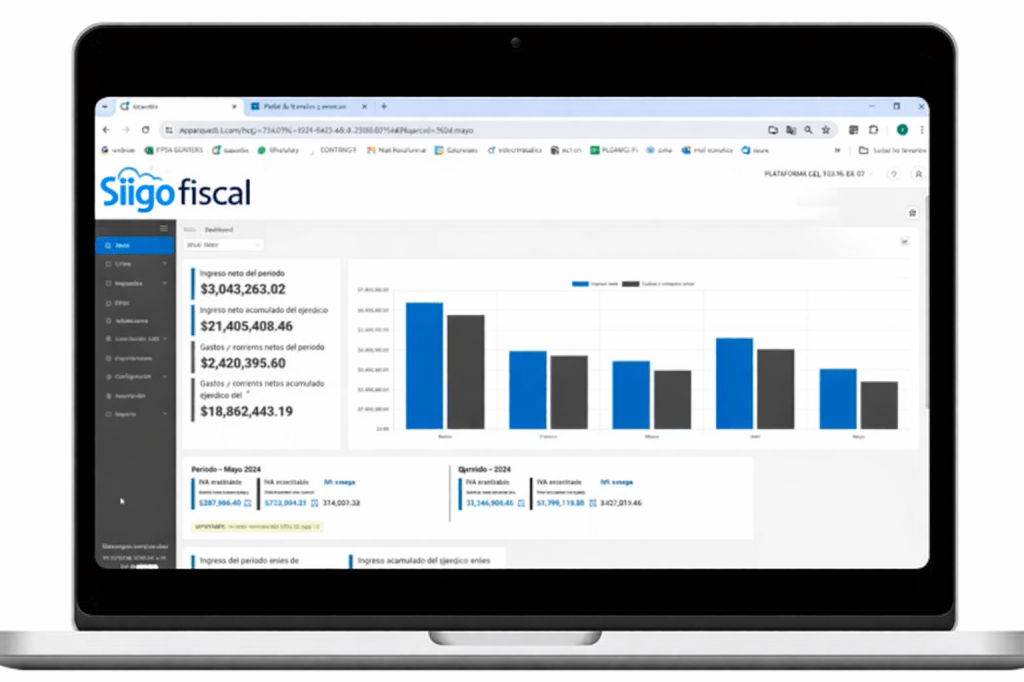

4. Reportes fiscales listos para declarar

El sistema genera reportes fiscales claros y detallados, que sirven como base directa para llenar la declaración anual. Entre los reportes más útiles se encuentran:

- Resumen anual de ingresos y gastos

- Detalle de deducciones autorizadas

- Análisis de impuestos pagados durante el ejercicio

Estos reportes facilitan el trabajo del contador y agilizan la presentación ante el SAT.

5. Ahorro de tiempo y reducción de errores

Al automatizar procesos repetitivos y centralizar la información, Siigo Fiscal permite:

- Reducir el tiempo de preparación de la declaración

- Evitar capturas manuales innecesarias

- Disminuir errores humanos

- Tener mayor tranquilidad ante revisiones fiscales

¿Quiénes pueden beneficiarse de Siigo Fiscal?

Siigo Fiscal es ideal para:

- Pequeñas y medianas empresas

- Emprendedores y profesionistas independientes

- Despachos contables

- Contadores que manejan varios clientes

En todos los casos, el beneficio principal es contar con una herramienta que facilite el cumplimiento fiscal y mejore la toma de decisiones financieras.

Conclusión

La declaración anual no tiene por qué ser un proceso complicado o estresante. Con una herramienta como Siigo Fiscal, es posible mantener la información ordenada durante todo el año y llegar al cierre fiscal con datos confiables y listos para declarar.

Invertir en un sistema fiscal no solo ayuda a cumplir con el SAT, sino que también brinda control, seguridad y eficiencia en la gestión contable del negocio.