A lo largo de los años, la tecnología ha crecido de manera increíble, haciendo que la información sea almacenada, compartida y procesada de forma más fácil, pero también ha permitido que la disposi…

Origen: El valor de la información

A lo largo de los años, la tecnología ha crecido de manera increíble, haciendo que la información sea almacenada, compartida y procesada de forma más fácil, pero también ha permitido que la disposi…

Origen: El valor de la información

A lo largo de los años, la tecnología ha crecido de manera increíble, haciendo que la información sea almacenada, compartida y procesada de forma más fácil, pero también ha permitido que la disposición a dichos datos pueda ser relativamente sencilla si no se cuenta con métodos de protecciones adecuados.

A lo largo de los años, la tecnología ha crecido de manera increíble, haciendo que la información sea almacenada, compartida y procesada de forma más fácil, pero también ha permitido que la disposición a dichos datos pueda ser relativamente sencilla si no se cuenta con métodos de protecciones adecuados. Para muchas organizaciones que utilizan, manejan y procesan información, ya está considerado como parte de la estrategia del negocio contemplar métodos y procedimientos para implementar seguridad en la información. Comenta la firma de consultoría y negocios Ernest and Young que las organizaciones en 2013 incrementaron 43% el presupuesto, con respecto al año pasado en relación con este rubro.

Para las organizaciones es más común contar con herramientas, sistemas, políticas y procedimientos que sean un garante para minimizar cualquier incidente que pueda generar alguna pérdida de información, proporcionada por cualquiera de sus clientes, proveedores, o trabajadores, obligando que se cumplan, por lo menos, algunos puntos básicos de seguridad en las infraestructuras, sistemas y equipos donde radica la misma; ya sea porque se tiene la consciencia de estos temas, o en algunos casos, porque se debe cumplir con la normatividad que les impone diversos organismos, tanto nacionales, como algunos extranjeros.

Algunas organizaciones, por iniciativa propia, implementan cursos, campañas y eventos internos para que el empleado sea consciente, tanto de la existencia de riesgos, como de los controles que se están implementando para la ayuda de éstos. ¿Alguna vez has participado en alguno de ellos?

El valor de la información se puede medir por diversos métodos basados en riesgos y diversos cálculos matemáticos, sustentados en estudios de análisis de impacto de negocio, pero, en general, el valor lo consideran por el nivel de daño que le puede causar a la organización, por algún incidente con la misma; por ejemplo, imagina que eres el director general de cualquier institución financiera y por error te roban la base de información de tus clientes premier, ¿crees que alguna otra institución financiera no desearía esa información?, ¿qué pasaría si este error fuera primera plana en cualquier periódico de circulación nacional? El impacto hacia la reputación de tu institución sería negativo.

Es muy común encontrar información sensible en el mercado negro, donde se venden bases de datos con información de clientes, números de cuentas, montos de crédito, tendencias de consumo, información electoral (credenciales INE escaneadas), nóminas, etc. Los ciberdelincuentes trafican con esta información, misma que se llega a cobrar por registro, siendo uno de los principales objetivos el robo de identidad.

Estamos considerando que cualquiera puede ser blanco de algún ciberdelincuente, por ende las recomendaciones están basadas en hábitos personales que ayudan a asegurar nuestro ambiente familiar y laboral:

Recuerda cambiar las contraseñas de manera regular, se recomiendan los siguientes puntos para elegir contraseñas seguras:

¿Cómo proteges tu información personal y la de tu empresa? Es importante poner en práctica estas sencillas reglas y tomar acciones como la compra de software legítimo, ya que de acuerdo con estadísticas recientes, usar software ilegal aumenta en un 30% la posibilidad de sufrir un ataque cibernético, lo que aumenta el riesgo de perder información valiosa. Te recomendamos mantener tus datos seguros con el combo Aspel COI, el Sistema de Contabilidad Integral más utilizado, y Microsoft Office 365. Conoce más aquí.

Método de pago

En cumplimiento con la regla 2.7.1.32, que fue modificada el 06 de Mayo en la Segunda Resolución

de Modificaciones a la Resolución Miscelánea Fiscal para 2016 (RMF), a partir del 15 de Julio

deberás asentar en el atributo “Método de pago” del CFDI la clave correspondiente a la forma de

pago del catálogo publicado en la página del SAT, el 03 de Junio. En términos de lo dispuesto por

el artículo 29-A, fracción VII, inciso c) del Código Fiscal de la Federación.

A partir de este re-instalable 6, en la ventana Opciones de pago que se muestra al grabar un

documento ya no será posible agregar nuevos métodos de pago ni modificar los existentes, en este

dialogo se mostrará únicamente el catálogo publicado por el Servicio de Administración Tributaria,

incluyendo el valor NA.

El usuario podrá elegir uno o más métodos de pago.

En el XML y en el PDF se mostrará el identificador del pago, por ejemplo, si el pago de la factura

fue en Efectivo, se mostrará el identificador 01.

En caso de que no se elija ningún método de pago, el sistema automáticamente asignará el valor

“NA”

Además, se realizaron las siguientes mejoras:

Se corrige el cálculo en los impuestos cuando se maneja IEPS.

Debido al cambio de recalculo de IEPS fue necesario realizar un cambio en la captura de los

comprobantes.

En re-instalables anteriores el campo IEPS se llenaba con la información contenida en el

producto fuera por tasa o por cuota mostrando la partida de la siguiente manera:

Con el cambio realizado en este re-instalable 6 el campo IEPS ya muestra el monto total de

esa partida por lo cual la partida anterior se mostrará de la siguiente manera:

Importante: Debido a este cambio se debe considerar que si el producto no existe en el

catálogo o no tiene una tasa o cuota de IEPS, el importe que se coloque manualmente en

el campo deberá colocarse indicando el monto total de la partida, ya que el sistema no

realizará la multiplicación de ese monto por la cantidad.

Las autoridades aduanales y el Servicio de Administración Tributaria han llegado al acuerdo de otorgar una prórroga a los contribuyentes para la integración del Complemento de Comercio Exterior (Complemento de Exportaciones) a los CFDIs, así como la entrada en vigor de la regla 2.7.1.22 de la Resolución Miscelánea Fiscal para 2016, para el 01 de enero del 2017.

Esto permitirá que los exportadores hagan los ajustes necesarios a sus sistemas de facturación para cumplir con esta disposición de manera correcta y a tiempo.

Si deseas ver el comunicado oficial del SAT haz clic aquí

El 1 de julio del 2016 entrará en vigor la regla 3.1.35 de las RGCE la cual exige que los CFDIs para mercancías de exportación definitiva y sean enajenadas lleven la Clave A1. El pedimento deberá de citar los folios de los CFDIs relacionados

Recuerda que aún cuando la prórroga es para el 1 de enero ya puedes emitir tus CFDIs con el Complemento de Exportaciones desde hoy. Es mejor estar preparados y no detener tus exportaciones en un futuro.

Manténte informado sobre este y otros cambios importantes que se tendrán en el 2016 en materia fiscal, suscríbete a nuestro boletín aquí.

Método de pago El 6 de Mayo pasado, se publicó la Segunda Resolución de Modificaciones a la Resolución Miscelánea Fiscal 2016, en la cual se actualizó el contenido de la regla 2.7.1.32, refe…

Método de pago

El 6 de Mayo pasado, se publicó la Segunda Resolución de Modificaciones a la Resolución Miscelánea Fiscal 2016, en la cual se actualizó el contenido de la regla 2.7.1.32, referente a la facilidad de utilizar la expresión NA en algunos atributos del CFDI.

En lo que respecta al atributo “Método de pago”, se establecen nuevas especificaciones:

El contribuyente en el CFDI DEBE indicar como Método de pago UNA CLAVE conforme al catálogo de formas de pago, que el SAT publique para tal efecto, cuando se presenten los siguientes casos:

El pasado 3 de junio, el SAT publicó en su página de Internet el Catálogo de formas de pago que se deberá utilizar para dar cumplimiento con esta modificación, misma que será vigente a partir del 15 de Julio.

| Clave | Descripción |

| 01 | Efectivo. |

| 02 | Cheque nominativo. |

| 03 | Transferencia electrónica de fondos. |

| 04 | Tarjeta de Crédito. |

| 05 | Monedero Electrónico. |

| 06 | Dinero electrónico |

| 08 | Vales de despensa. |

| 28 | Tarjeta de Débito. |

| 29 | Tarjeta de Servicio. |

| 99 | Otros. |

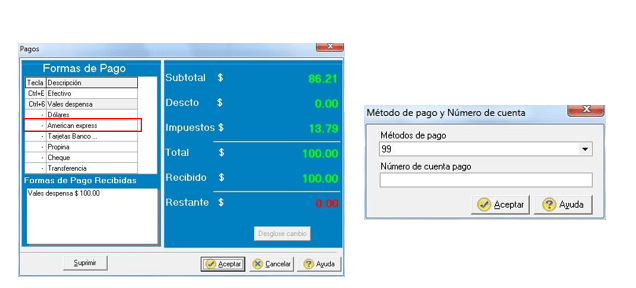

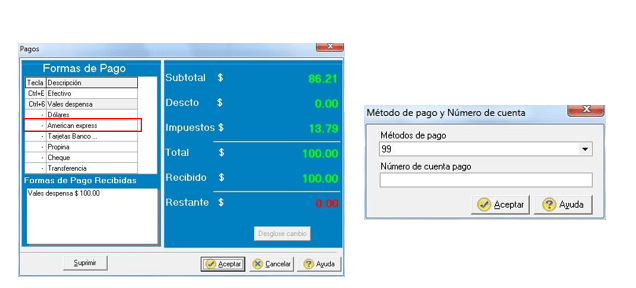

Al grabar un documento de venta Factura o Nota de Crédito y seleccionar la forma de pago, el sistema de manera automática interpretará el texto por la clave del SAT sin importar mayúsculas o minúsculas y los sugerirá para el campo Método De Pago en el XML. Por ejemplo, si se selecciona Cheque se asignará el valor 02 con la posibilidad de seleccionar otra clave.

Si la forma de pago es diferente, por falta de alguna palabra o acento, en la ventana de método de pago y número de cuenta se mostrará el valor “99-Otros”, sin embargo podrá ser modificado

En caso de no seleccionar una forma de pago el sistema asignará el valor “NA”, el cual se verá reflejado en el XML

Método de pago :

En cumplimiento con la regla 2.7.1.32, que fue modificada el 06 de Mayo en la Segunda Resolución de Modificaciones a la Resolución Miscelánea Fiscal para 2016 (RMF), a partir del 15 de Julio deberás asentar en el atributo “Método de pago” del CFDI la clave correspondiente a la forma de pago del catálogo publicado en la página del SAT, el 03 de Junio. En términos de lo dispuesto por el artículo 29-A, fracción VII, inciso c) del Código Fiscal de la Federación.

En la ventana Condiciones de pago y Recepción de pagos y anticipos que se muestra al grabar un documento de venta se agrega la lista del catálogo de métodos de pago emitido por el SAT.

Funcionamiento:

1. Factura directa: Se podrá seleccionar los métodos de pago desde la ventana de “Condiciones de pago” y/o “Recepción de pagos y anticipos” o dejar la información que se tenga desde el catálogo de clientes.

2. Devolución directa: El método de pago se podrá seleccionar a través del icono “Condiciones de pago”.

3. Nota de venta a Facturas (Sólo una nota de venta): Se mostrará la información agregada en la ventana “Recepción de pagos y anticipos” o que se tenga en el catálogo de clientes al realizar el pago de la nota de venta, si no se realiza el pago de la nota, se mostrará el concepto definido en el cliente.

4. Nota de venta a Devoluciones (solo una nota de venta): Se mostrará la información agregada en la ventana “Recepción de pagos y anticipos” o que se tenga en el detalle del cliente al realizar el pago de la nota de venta, si no se realiza el pago de la nota, se mostrará el concepto definido en el cliente, también se podrá seleccionar el método de pago desde la ventana “Condiciones de pago” en la devolución.

5. Documentos modelo: Al generar documentos digitales por medio de documentos modelo, el sistema colocará en el campo método de pago las claves definidas en el catálogo de clientes.

6. Factura global, Enlaces automático, Enlace de varias notas de venta a una factura, varias notas de venta a una devolución y Facturación WEB: Para estos casos, el sistema siempre definirá la clave “99” del concepto “Otros” en las facturas que se generen.

7. Importación de documentos: Para el caso de las importaciones de documentos digitales, es necesario se capture la o las claves de los métodos de pago en el catálogo de clientes, de lo contrario no se generarán dichos documentos.

Además, se realizaron las siguientes mejoras:

Se imprime únicamente el movimiento al inventario generado, anteriormente incluía las anteriores.

El folio interno que se genera para movimientos al inventario siempre respetará el secuencial correspondiente.

Para los efectos del artículo 29-A en las fracciones I y VII, inciso c) del Código Fiscal de la Federación (CFF), los contribuyentes podían incorporar la expresión “NA” o cualquier otra análoga, en lugar de los siguientes requisitos:

I. Régimen fiscal, II. Domicilio en el que se expidan los comprobantes fiscales y III. Forma en que se realizó el pago.

La facilidad prevista en esta fracción no será aplicable en los siguientes casos:

a) En las operaciones que se refiere la regla 3.3.1.37

b) En los actos y operaciones que se establece en el artículo 32 de la Ley Federal para la Prevención e Identificación de Operaciones con Recursos de Procedencia Ilícita.

c) Cuando la contraprestación se pague en una sola exhibición en el momento en el que se expida el CFDI o haya sido pagada antes de la expedición del mismo.

De tal manera y tratándose de los supuestos en los incisos señalados, los contribuyentes deberán incorporar al CFDI la clave correspondiente al ‘Método de pago’, de conformidad a lo publicado por el SAT:

El 3 de junio el SAT dio a conocer el catálogo de formas de pago posible para el tributo de ‘Método de pago’ del CFDI y precisó:

En el caso de aplicar más de una forma de pago en una transacción, deberá seleccionarse cada una de las claves aplicables, empezando por la que corresponda a la forma con la que se liquida la mayor cantidad del pago y así, progresivamente hasta llegar al final con la forma con el que se liquida la menor cantidad del pago, separadas por una coma (,).

Cabe mencionar que esta forma de registro será exigible a partir del 15 de julio del 2016.

Al no derogarse la regla 2.7.1.32 podremos seguir utilizando la expresión ‘NA’, excepto cuando:

a) Se tengan pagos en cajeros automáticos mediante el envío de claves a teléfonos móviles.

b) Pagos en efectivo por artículos de relojes, joyería, bienes inmuebles, vehículos, yates, aviones de lujo, juegos de apuestas, blindajes de vehículos de vehículos de lujo y acciones de personas morales que se menciona y regulan el artículo 32 de la Ley de prevención e identificación de operaciones con recursos de procedencia ilícita (Ley Antilavado).

c) Cuando el CFDI haya sido pagado antes o en el momento en el que se expide.

Te recomendamos estar la pendiente de las modificaciones presentadas por el SAT para cumplir en tiempo y forma con las disposiciones de la autoridad fiscal.

Síguenos en Facebook

Dentro de las obligaciones para la expedición de CFDIs el contribuyente puede especificar con la expresión “NA” el método de pago a excepción del siguiente caso:

“Cuando la contraprestación se pague en una sola exhibición en el momento en el que se expida el CFDI o haya sido pagada antes de la expedición del mismo”.

Es decir, cuando la forma de pago sea en una sola exhibición y el método de pago (efectivo, cheque, transferencia, entre otros) se conoce en el momento en que se registra la factura o bien, cuando se recibe el pago adelantado que cubre la totalidad del monto del documento.

En la Segunda Resolución de Modificaciones para la Reforma de la Miscelánea Fiscal para el 2016 publicada en el Diario Oficial de la Federación del día 6 de mayo del 2016, se dio a conocer esto mismo en la regla 2.7.1.32 “Cumplimiento de requisitos en la expedición de comprobantes fiscales”, en la que la autoridad solicita que el método de pago sea especificado de acuerdo con el catálogo de claves publicado en su portal, mismo que se puede consultar con un clic aquí.

CFF 29-A, Ley Federal para la Prevención e Identificación de Operaciones con Recursos de Procedencia Ilícita 32, 33, RMF 2016 3.3.1.37.

A continuación se describirá la forma de realizar la captura de las claves de métodos de pago en los sistemas de facturación:

Una vez hecho esto se adiciona la clave del método de pago, por lo que sólo será necesario seleccionarla y dar clic en para grabar el documento. En la impresión del CFDI se podrá visualizar en el campo “Método de pago y cuenta”.

Existen dos formas de capturar la clave del método de pago, que pueden ser:

La nube ofrece muchos beneficios a las organizaciones de seguridad, sino que también plantea nuevas consideraciones de seguridad. También se puede añadir a los ya existentes, tales como sombra de TI, el uso de software que no está sancionada oficialmente por la organización. Hoy en día, estamos encantados de presentar Office 365 Administración avanzada de seguridad, un nuevo conjunto de capacidades impulsado por la nube de Microsoft App-Seguridad para darle una mayor visibilidad y control sobre su entorno de Office 365.

Gestión de seguridad avanzada incluye:

• Detección-Le ayuda a identificar la amenaza de alto riesgo y el uso anormal, y los incidentes de seguridad.

• Control-Formas mejorada su oficina 365 de entorno aprovechando los controles granulares y políticas de seguridad.

• Descubrimiento y penetraciones-Obtener una visibilidad mejorada en el uso de Office 365 y la sombra de TI sin necesidad de instalar un agente de punto final.

Vayamos un poco más en cada una de estas áreas.

detección de amenazas

Gestión de seguridad avanzada le permite configurar las políticas de detección de anomalías, por lo que puede ser alertado a los posibles incumplimientos de la red. La detección de anomalías funciona mediante el escaneo de las actividades del usuario y la evaluación de su riesgo frente a más de 70 indicadores diferentes, incluyendo fallos de inicio de sesión, la actividad de administrador y las cuentas inactivas. Por ejemplo, puede ser alertado a los escenarios de viajes imposibles, como si un usuario inicia sesión en el servicio para comprobar su correo de Nueva York y luego dos minutos más tarde se descarga de un documento desde SharePoint Online en Tokio.

Ganando una mayor visibilidad y control con Office 365 Gestión de seguridad avanzada 1

Anomalía de alerta de detección de actividad sospechosa administrador.

Gestión de seguridad avanzada también aprovecha el análisis de comportamiento como parte de su detección de anomalías para evaluar el comportamiento del usuario potencialmente riesgosa. Esto se hace mediante la comprensión de cómo los usuarios interactúan típicamente con Office 365, la detección de anomalías y dando a la actividad anómala una puntuación de riesgo para ayudar a TI decidir si tomar más medidas. Gestión de seguridad avanzada incorpora las ideas de Microsoft desde nuestro punto de vista en el panorama de las amenazas que son el resultado de la operación de una gama de servicios en la nube a escala masiva a nivel mundial.

control mejorado

Gestión de seguridad avanzada le permite configurar las políticas de actividad que pueden realizar un seguimiento de las actividades específicas. Con las plantillas fuera de la caja, la TI puede crear fácilmente políticas de esa bandera cuando alguien está descargando una cantidad inusualmente grande de los datos, tiene múltiples intentos fallidos de inicio de sesión o señales en una dirección IP desde arriesgado. Las políticas también pueden ser personalizados para su entorno. El uso de filtros de actividad, se puede buscar la ubicación de un usuario, tipo de dispositivo, la dirección IP o si alguien es concedido derechos de administrador. Las alertas pueden ser creados para notificar a un plomo de inmediato por correo electrónico o mensaje de texto.

política de actividad que se crea a partir de una plantilla de fuera-de-la-caja.

Después de revisar una alerta y la investigación de las actividades de un usuario, que estime que el comportamiento es arriesgado y quiere dejar al usuario de hacer cualquier otra cosa. Esto se puede hacer directamente a partir de la alerta. Algunas actividades pueden ser consideradas tan arriesgado que puede querer suspender inmediatamente la cuenta. Para ayudar con esto, se puede configurar la directiva de actividad para que una cuenta está suspendida de forma automática si esa actividad de riesgo se lleva a cabo.

También hemos oído de las organizaciones que necesitan una manera de supervisar las aplicaciones de los usuarios se conectan con Office 365. Los usuarios no son conscientes de las cuales Oficina 365 de datos de sus aplicaciones de terceros pueden tener acceso a. Gestión de seguridad avanzada muestra qué aplicaciones están conectadas a Office 365 en su entorno, que se utilizan como para los permisos que tienen. Por ejemplo, si un usuario otorga una aplicación de programación de acceso a sus datos de calendario de Office 365, será capaz de ver los detalles de la conexión y revocar los permisos de dicha aplicación con un solo clic, si lo consideran un riesgo de seguridad.

Descubrimiento y puntos de vista

Gestión de seguridad avanzada también proporciona un panel de control que permite el descubrimiento de aplicaciones profesionales de TI para visualizar el uso de su organización de la Oficina 365 y otros servicios de la productividad en la nube, por lo que puede maximizar las inversiones en soluciones IT-aprobados. Con la capacidad de descubrir cerca de 1.000 aplicaciones en categorías como la colaboración, almacenamiento en la nube, correo electrónico y otros, puede determinar mejor el grado en que la sombra está ocurriendo en su organización. Gestión de seguridad avanzada también le dará detalles acerca de las aplicaciones principales de cada categoría. Por ejemplo, se puede ver la cantidad de datos está siendo enviada a onedrive de negocios, Caja, Dropbox y otros proveedores de almacenamiento en la nube.

Usted puede hacer todo esto sin necesidad de instalar nada en los puntos finales dispositivo. Para cargar los datos en el tablero de instrumentos, todo lo que tiene que hacer es tomar los registros de los dispositivos de red y subirlos a través de una interfaz fácil de usar.

Como llegar Gestión de seguridad avanzada

Gestión de seguridad avanzada está incluida en Office 365 E5 y también está disponible como un complemento a otros planes empresariales de Office 365 por US $ 3 por usuario al mes. Las características de detección de amenazas y de creación política de la actividad están desplegando a Office 365 E5 clientes en todo el mundo a partir de hoy. La capacidad de ver los permisos de una aplicación en Office 365 y el tablero de instrumentos de detección de aplicaciones estará disponible a finales del tercer trimestre de 2016.

visita portalcade.com