Hoy marca un hito emocionante en el desarrollo de la IA de Microsoft. El 21 de septiembre, en un evento en la ciudad de Nueva York, hicimos varios anuncios importantes para empoderar a las personas en el trabajo y en la vida personal—puedes leer más sobre Microsoft Bing y Edge con Copilot, las novedades de Microsoft 365 Copilot y Bing Chat Enterprise para el trabajo, Microsoft Designer y Copilot en Microsoft 365, Windows 11 y los nuevos dispositivos Surface en el blog de Yusuf Medhi.

Estas innovaciones redefinirán cómo vivimos y trabajamos con la IA, y es realmente emocionante ver el progreso que estamos logrando al poner la IA y otras capacidades en manos de nuestros clientes en todos los aspectos de sus vidas.

A medida que avanzamos rápidamente y mejoramos la tecnología, es crucial que lo hagamos con una mentalidad centrada en la seguridad. Esto implica no solo construir productos que sean seguros desde el principio, sino también asegurarnos de adoptar y desplegar nuevas tecnologías, como la IA, de forma segura y responsable.

Diseñando la seguridad de Windows para la nueva era

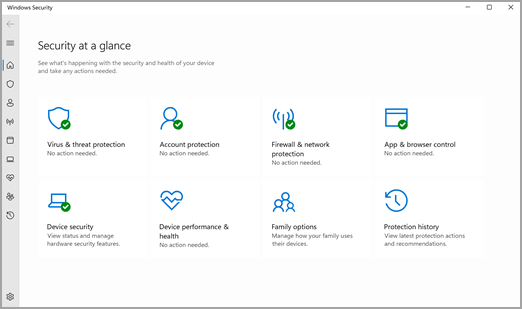

Durante el evento, compartimos la próxima actualización de Windows 11 que estará disponible a partir del 26 de septiembre de 2023. Esta actualización incluye varias características y mejoras de seguridad importantes que contribuyen a hacer de esta la experiencia de Windows más personal e inteligente hasta el momento. Quiero tomarme un momento para resaltar algunas de las características clave de seguridad sobre las que conocerás más la próxima semana:

Construyendo el futuro sin contraseñas

Hemos hablado durante años sobre el futuro sin contraseñas que visualizamos aquí en Microsoft. Sabemos que las contraseñas son uno de los puntos de entrada más comunes para los ataques—de hecho, hay más de 4,000 ataques a contraseñas cada segundo—un aumento de casi tres veces desde el año pasado.1 Es por eso que es más importante que nunca que las organizaciones y las personas utilicen opciones sin contraseñas siempre que sea posible. Con la actualización de Windows 11, estamos emocionados de presentar:

- Ahora con aún menos contraseñas: Los equipos de TI ahora podrán eliminar la opción de introducir una contraseña desde el primer día en todos los dispositivos con Windows 11 mediante Windows Hello for Business, alentando a los empleados a utilizar opciones de inicio de sesión más seguras.

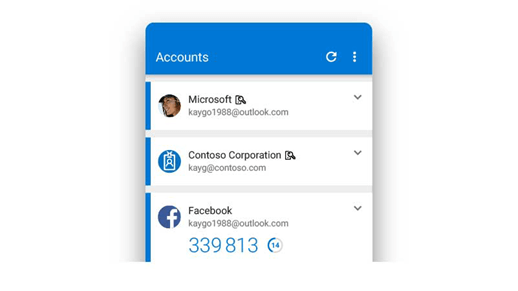

- Más con claves de acceso: Durante los últimos años, nos hemos comprometido a colaborar con nuestros socios de la industria y la Alianza FIDO para promover un futuro sin contraseñas mediante claves de acceso. Las claves de acceso son el futuro multiplataforma y multiecosistema para acceder a sitios web y aplicaciones. Hoy nos complace anunciar que los usuarios de Windows 11 podrán aprovechar mejor las claves de acceso. Después de crear una clave de acceso con Windows Hello, puedes acceder a un sitio web o aplicación utilizando tu rostro, huella dactilar o PIN del dispositivo. Puedes gestionar las claves de acceso almacenadas en tu PC con Windows e iniciar sesión usando las claves de acceso guardadas en tu teléfono móvil para mayor comodidad. Puedes utilizar las claves de paso en una variedad de servicios como GitHub.com, DocuSign.com y más.

Potenciando a TI con nuevas herramientas de seguridad

La última versión de Windows 11 también incluirá potentes herramientas que impulsan a los equipos de TI para mantener a sus organizaciones y empleados más seguros, incluyendo:

- Políticas personalizadas de App Control for Business con Microsoft Intune: Las aplicaciones son la esencia de nuestras experiencias digitales, pero también pueden convertirse en puntos de entrada para amenazas. Con el control de aplicaciones, estas deben ganar confianza para ejecutarse, asegurando que solo las aplicaciones aprobadas, seguras y confiables sean permitidas en los dispositivos. Al prevenir que el código no deseado o malicioso se ejecute, el control de aplicaciones se convierte en una parte crítica de una estrategia de seguridad integral. A menudo, se menciona como uno de los medios más efectivos para defenderse contra el malware. Los clientes ahora pueden utilizar App Control for Business (anteriormente conocido como Windows Defender Application Control) y sus capacidades de próxima generación para proteger su entorno digital contra el código malicioso. Con App Control for Business, los equipos de TI pueden configurar qué se ejecuta en un entorno empresarial a través de Microsoft Intune u otros MDM en la consola de administración, incluida la configuración de Intune como instalador gestionado.

- Config Refresh: A menudo descubrimos ataques de actores de amenazas diseñados para evadir las medidas de seguridad al cambiar ajustes y configuraciones del sistema. Config Refresh permite restablecer los ajustes en el Proveedor de Servicios de Configuración de Políticas (CSP, por sus siglas en inglés) en un dispositivo con Windows 11 cada 90 minutos de manera predeterminada, o cada 30 minutos si así se desea. Esto protege contra cambios inesperados en las configuraciones a través de software malicioso o ediciones en el registro y asegura que sus ajustes se mantengan tal como el departamento de TI los configuró.

Compartiremos más detalles sobre estas y otras nuevas características de Windows 11 la próxima semana.

Nueva seguridad avanzada para suscriptores de Microsoft 365 Personal, Familia y Básico

Como empresa, también estamos considerando cómo proporcionar a las personas herramientas e información para protegerse mejor en sus hogares. Hoy, nos complace anunciar nuevos beneficios de seguridad avanzada para suscriptores de Microsoft 365 Personal, Familia y Básico.

Microsoft Defender para individuos introduce el monitoreo de crédito y la protección de privacidad en los Estados Unidos

Hoy compartimos dos nuevas incorporaciones a Microsoft Defender para individuos que ayudarán a personas y familias a proteger sus datos personales en línea:

• Monitoreo de crédito: Las capacidades de monitoreo de robo de identidad de Defender se expandirán con una nueva funcionalidad de monitoreo de crédito. Los usuarios recibirán una alerta cada vez que haya actividad relacionada con su crédito que pueda ser maliciosa, lo que les permitirá actuar rápidamente y detener la actividad mientras ocurre.

• Protección de privacidad: La protección de privacidad resguarda los datos sensibles de amenazas cuando los usuarios están conectados a redes Wi-Fi abiertas y públicas. Reduce el rastreo en línea y protege contra actores maliciosos en redes no seguras, permitiendo a los usuarios ocultar su dirección IP y ubicación de sitios web, aplicaciones y anunciantes que intenten rastrear la actividad en línea para recopilar datos personales. La protección de privacidad también cifra el tráfico y los datos a través de una VPN.

Obtén más información sobre Microsoft Defender para individuos.

Seguridad avanzada de OneDrive en Microsoft 365 Basic

A principios de este año, lanzamos nuestro plan de suscripción más económico, Microsoft 365 Basic. Como prometimos, ahora estamos incluyendo las funciones de seguridad avanzada de OneDrive de nuestros planes Microsoft 365 Personal y Familia en el plan Microsoft 365 Basic sin costo adicional. A partir del 12 de octubre de 2023, los suscriptores de Microsoft 365 Basic tendrán acceso a funciones de seguridad avanzada de OneDrive, como archivos ilimitados en tu Personal Vault, enlaces de uso temporal, enlaces de uso protegido por contraseña, restauración de archivos y detección y recuperación de ransomware. Microsoft 365 Basic sigue ofreciendo 100 GB de almacenamiento en la nube y beneficios de tranquilidad increíbles a un precio inigualable.

Utilizando la IA de manera segura y responsable

Mientras celebramos nuestros avances en IA, es importante reiterar nuestro compromiso de implementar estas tecnologías de manera segura y responsable. He tenido la suerte de estar en primera fila mientras construíamos, probábamos e iterábamos en estas increíbles tecnologías de IA. Pero a medida que hemos visto su evolución, reconocemos que, como diría Spider-Man, «Con un gran poder, viene una gran responsabilidad». Es por eso que estamos comprometidos a construir e implementar la IA de manera responsable y ética. Puedes obtener más información sobre nuestros compromisos en el centro de prácticas Impulsar la IA Responsable (Empowering Responsible AI).

Hemos escuchado de nuestros clientes y hemos visto de primera mano que los empleados están deseosos por utilizar la IA en el lugar de trabajo. Sin embargo, muchos líderes tienen preocupaciones sobre el uso de la IA en sus organizaciones. Temen que pueda introducir riesgos innecesarios. Es por eso que, estamos adoptando un enfoque seguro y confiable para nuestros clientes, impulsándolos para sentirse seguros al usar la IA en el trabajo. Por ejemplo, Bing Chat Enterprise ayuda a los empleados a aprovechar el poder de la IA asegurando que las indicaciones y respuestas no se registren ni se utilicen para entrenar el modelo subyacente. Nuestros compromisos con la seguridad de nivel empresarial, privacidad, identidad, cumplimiento e IA responsable en Microsoft 365 Copilot permanecen inalterados. Y finalmente, continuaremos utilizando la IA para impulsar un cambio de paradigma en seguridad con Microsoft Security Copilot. Nos solidarizamos con los líderes de seguridad y TI que intentan navegar por un panorama desafiante y seguiremos incorporando seguridad en nuestros productos para ayudarlos a aprovechar el poder de la IA con confianza.

Como parte de nuestra jornada en Nueva York hoy, me complace participar en una mesa redonda sobre este tema. Gracias por ser parte de nuestro camino y por hacer de la seguridad un tema prioritario en sus vidas.

Mantente atento para más detalles emocionantes de Windows la próxima semana, durante nuestra celebración por la disponibilidad del nuevo Windows 11 el 26 de septiembre de 2023.