En este artículo se describen los pasos de configuración que debe realizar en los primeros días de su organización en las nuevas organizaciones de Microsoft 365 con Microsoft Defender para Office 365 (incluida o como suscripción de complemento).

Aunque su organización de Microsoft 365 incluye un nivel predeterminado de protección desde el momento en que la crea (o le agrega Defender para Office 365), los pasos de este artículo le proporcionan un plan accionable para aprovechar todas las capacidades de protección de Defender para Office 365. Después de completar los pasos, también puede usar este artículo para mostrar a la administración que está maximizando su inversión en Microsoft 365.

Sugerencia

Para obtener información sobre los datos de diagnóstico requeridos para Microsoft Teams, vea los artículos siguientes:

- Soporte técnico de Microsoft Defender para Office 365 Plan 2 para Microsoft Teams

- Configurar rápidamente la protección de Microsoft Teams en Microsoft Defender para Office 365 Plan 2

- Guía de operaciones de seguridad depara la protección de Teams en Microsoft Defender para Office 365

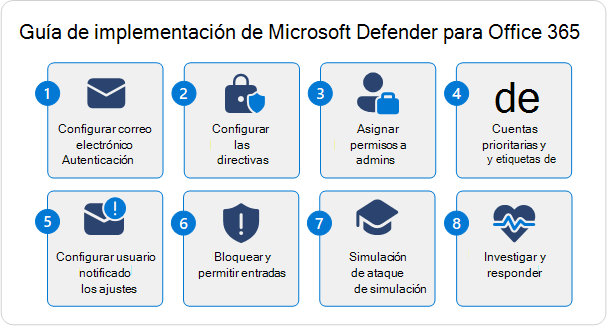

Los pasos para configurar Defender para Office 365 se describen en el diagrama siguiente:

Sugerencia

Como complemento de este artículo, consulte nuestra guía de configuración de Microsoft Defender para Office 365 para revisar los procedimientos recomendados y proteger contra las amenazas de correo electrónico, vínculos y colaboración. Las características incluyen vínculos seguros, datos adjuntos seguros y mucho más. Para obtener una experiencia personalizada basada en su entorno, puede acceder a la guía de configuración automatizada de Microsoft Defender para Office 365 en el Centro de administración de Microsoft 365.

Requisitos

Las protecciones de correo electrónico predeterminadas se incluyen en todas las suscripciones de Microsoft 365 con buzones en la nube. Defender para Office 365 incluye más características de protección. Para obtener comparaciones detalladas de características, vea introducción a Microsoft Defender para Office 365.

Roles y permisos

La configuración requiere permisos. En la tabla siguiente se enumeran los permisos que necesita para realizar los pasos de este artículo (uno es suficiente; no los necesita todos).

| Rol o grupo de roles | Más información |

|---|---|

| Administrador global en Microsoft Entra* | Roles integrados de Microsoft Entra |

| Administración de la organización en grupos de roles de colaboración y correo electrónico | Grupos de roles en Microsoft Defender para Office 365 |

| Administrador de seguridad en Microsoft Entra | Roles integrados de Microsoft Entra |

| Administrador de seguridad en Email y grupos de roles de colaboración | Email & permisos de colaboración en Microsoft Defender para Office 365 |

| Administración de la organización en Exchange Online | Permisos de Exchange Online |

Importante

* Microsoft promueve encarecidamente el principio de privilegios mínimos. Asignar a las cuentas solo los permisos mínimos necesarios para realizar sus tareas ayuda a reducir los riesgos de seguridad y refuerza la protección general de la organización. El administrador global es un rol con muchos privilegios que debe limitar a escenarios de emergencia o cuando no puede usar un rol diferente.

Paso 1: Configurar la autenticación de correo electrónico para los dominios de Microsoft 365

Resumen: configurar registros de SPF, DKIM y DMARC (en ese orden) para todos los dominios de Microsoft 365 personalizados (incluidos los dominios estacionados y los subdominios). Si es necesario, configure los selladores ARC de confianza.

Detalles:

La autenticación de correo electrónico (también conocida como validación de correo electrónico) es un grupo de estándares para comprobar que los mensajes de correo electrónico son legítimos, no modificados y proceden de los orígenes esperados para el dominio de correo electrónico del remitente. Para obtener más información, vea autenticación de correo electrónico.

Se supone que usa uno o más dominios personalizados en Microsoft 365 para el correo electrónico (por ejemplo, contoso.com), por lo que debe crear registros DNS de autenticación de correo electrónico específicos para cada dominio de correo electrónico personalizado.

Cree los siguientes registros DNS de autenticación de correo electrónico en su registrador DNS o servicio de hospedaje DNS para cada dominio personalizado que use para el correo electrónico en Microsoft 365:

- Marco de directivas de remitente (SPF): el registro TXT de SPF identifica orígenes válidos de correo electrónico de remitentes del dominio. Para obtener instrucciones, consulte Configurar SPF para identificar orígenes de correo electrónico válidos para los dominios de nube personalizados.

- DomainKeys Identified Mail (DKIM): DKIM cierra la sesión de los mensajes salientes y almacena la firma en el encabezado del mensaje que sobrevive al reenvío de mensajes. Para obtener instrucciones, consulte Configuración de DKIM para firmar correo desde el dominio en la nube.

- Autenticación de mensajes, informes y conformidad basada en dominios (DMARC): DMARC ayuda a los servidores de correo electrónico de destino a decidir qué hacer con los mensajes del dominio personalizado que no superen las comprobaciones de SPF y DKIM. Asegúrese de incluir la directiva DMARC (

p=rejectop=quarantine) y los destinos de informes de DMARC (informes agregados y forenses) en los registros de DMARC. Para obtener instrucciones, consulte Configuración de DMARC para validar el dominio de dirección para remitentes en la nube. - Cadena recibida autenticada (ARC): si un servicio que no es de Microsoft modifica los mensajes entrantes antes de la entrega a Microsoft 365, puede identificar el servicio como un sellador de ARC de confianza (si el servicio lo admite). Los selladores de ARC de confianza conservan la información de correo electrónico no modificada para que los mensajes modificados no generen automáticamente errores en las comprobaciones de autenticación por correo electrónico en Microsoft 365. Para obtener instrucciones, consulte Configuración de selladores ARC de confianza.

Si usa el dominio *.onmicrosoft.com para el correo electrónico (también conocido como Microsoft Online Email Routing Address o dominio MOERA), no hay mucho que pueda hacer:

- SPF: un registro SPF ya está configurado para el dominio *.onmicrosoft.com.

- DKIM: la firma DKIM ya está configurada para el correo saliente mediante el dominio *.onmicrosoft.com, pero también puede personalizarlo manualmente.

- DMARC: debe configurar manualmente el registro DMARC para el dominio *.onmicrosoft.com como se describe aquí.

Paso 2: Configurar directivas de acceso condicional

Resumen: active y use las directivas de seguridad preestablecidas estándar o estricta para todos los destinatarios. O bien, si las necesidades empresariales lo dictan, cree y use directivas de amenazas personalizadas en su lugar, pero compruébalas periódicamente mediante el analizador de configuración.

Detalles:

Como probablemente pueda imaginar, hay muchas directivas de amenazas para el correo electrónico y la seguridad de colaboración disponibles en Microsoft 365. Hay tres tipos básicos de directivas:

- Directivas de amenazas predeterminadas: estas directivas existen desde el momento en que se crea la organización. Se aplican a todos los destinatarios de la organización, no se pueden desactivar y no se puede modificar a quién se aplican las directivas. Pero puede modificar la configuración de seguridad en las directivas al igual que las directivas de amenazas personalizadas. La configuración de las directivas de amenazas predeterminadas se describe en las tablas de Configuración de directivas de amenazas de colaboración y correo electrónico recomendadas para organizaciones en la nube.

- Directivas de seguridad preestablecidas: las directivas de seguridad preestablecidas son realmente perfiles que contienen la mayoría de las directivas de amenazas disponibles en Defender para Office 365 con una configuración adaptada a niveles específicos de protección. Las directivas de seguridad preestablecidas son:

- Directiva de seguridad preestablecida estricta.

- La directiva de seguridad preestablecida.

- Protección integrada.

- Directivas de amenazas personalizadas: para la mayoría de las directivas disponibles, puede crear cualquier número de directivas de amenazas personalizadas. Puede aplicar las directivas a los usuarios mediante condiciones de destinatario y excepciones (usuarios, miembros del grupo o dominios) y puede personalizar la configuración.

La información anterior y las directivas de amenazas implicadas se resumen en la tabla siguiente:

| Directivas de amenazas predeterminadas | Directivas de seguridad predefinidas | Directivas de amenazas personalizadas | |

|---|---|---|---|

| Directivas de amenazas en las protecciones de correo electrónico predeterminadas para buzones de correo en la nube: | |||

| Antimalware | ✔ | ✔ | ✔ |

| Directiva contra correo no deseado | ✔ | ✔ | ✔ |

| Protección contra suplantación de identidad (protección contra suplantación de identidad) | ✔ | ✔ | ✔ |

| Spam saliente | ✔ | ✔ | |

| Filtrado de la conexión | ✔¹ | ||

| Directivas de amenazas en Defender para Office 365: | |||

| protección contra suplantación de identidad (anti-phishing) más:Protección contra suplantaciónUmbrales de correo electrónico de suplantación de identidad | ✔² | ✔² | ✔ |

| Vínculos seguros | ³ | ✔ | ✔ |

| Archivos adjuntos seguros | ³ | ✔ | ✔ |

| Comportamiento general | |||

| ¿Protección activada de forma predeterminada? | ✔ | ⁴ | |

| ¿Configurar condiciones o excepciones para la protección? | ✔⁵ | ✔ | |

| ¿Personalizar la configuración de seguridad? | ✔ | ⁶ | ✔ |

| ¿La configuración de protección se actualiza automáticamente? | ✔ |

¹ No hay entradas predeterminadas en la lista de direcciones IP permitidas o en la lista de direcciones IP bloqueadas, por lo que la directiva de filtro de conexión predeterminada no hace nada a menos que personalice la configuración.

² No hay entradas ni excepciones opcionales para la suplantación de usuario o la protección de suplantación de dominio en Defender para Office 365 hasta que las configure.

³ Aunque no hay directivas predeterminadas de datos adjuntos seguros o vínculos seguros en Defender para Office 365, la directiva de seguridad preestablecida de protección integrada proporciona protección básica de datos adjuntos seguros y vínculos seguros que siempre está activada.

⁴ La directiva de seguridad preestablecida de protección integrada (protección de datos adjuntos seguros y vínculos seguros en Defender para Office 365) es la única directiva de seguridad preestablecida que está activada de forma predeterminada.

⁵ Para las directivas de seguridad preestablecidas estándar o estrictas, puede configurar condiciones de destinatarios independientes y excepciones opcionales para las protecciones de correo electrónico predeterminadas para todos los buzones y protecciones en la nube en Defender para Office 365. Para la protección integrada en Defender para Office 365, solo puede configurar excepciones de destinatarios desde la protección.

⁶ La única configuración de seguridad personalizable en las directivas de seguridad preestablecidas son las entradas y excepciones opcionales para la protección de suplantación de usuarios y la protección de suplantación de dominio en las directivas de seguridad preestablecidas estándar y estrictas en Defender para Office 365.

Orden de prioridad de las directivas de amenazas

La forma en que se aplican las directivas de amenazas es una consideración importante a la hora de decidir cómo configurar las opciones de seguridad para los usuarios. Los puntos importantes que se deben recordar son:

- Las características de protección tienen un orden de procesamiento no configurado. Por ejemplo, los mensajes entrantes siempre se evalúan para detectar malware antes que el correo no deseado.

- Las directivas de amenazas de una característica específica (contra correo no deseado, antimalware, antiphishing, etc.) se aplican en un orden de prioridad específico (más adelante en el orden de prioridad).

- Si un usuario se incluye intencionada o involuntariamente en varias directivas de una característica específica, la primera directiva de amenazas aplicable para esa característica (en función del orden de prioridad) determina lo que sucede con el elemento (un mensaje, un archivo, una dirección URL, etc.).

- Una vez que se aplica la primera directiva de amenazas a un elemento específico para un usuario, se detiene el procesamiento de directivas para esa característica. No se evalúan más directivas de amenazas de esa característica para ese usuario y ese elemento específico.

El orden de prioridad se explica en detalle en Orden de precedencia para las directivas de seguridad preestablecidas y otras directivas, pero se resume brevemente aquí:

- Directivas de amenazas en directivas de seguridad preestablecidas:

- Directiva de seguridad preestablecida estricta.

- La directiva de seguridad preestablecida.

- Directivas de amenazas personalizadas para una característica específica (por ejemplo, directivas antimalware). Cada directiva personalizada tiene un valor de prioridad que determina el orden en que se aplica la directiva en relación con otras directivas de amenazas para la misma característica:

- Una directiva de amenazas personalizada con el valor de prioridad 0.

- Una directiva de amenazas personalizada con el valor de prioridad 1.

- Y así sucesivamente.

- La directiva de amenazas predeterminada de una característica específica (por ejemplo, antimalware) o la directiva de seguridad preestablecida de protección integrada en Defender para Office 365 (Vínculos seguros y datos adjuntos seguros).

Consulte la tabla anterior para ver cómo se representa una directiva de amenazas específica en el orden de precedencia. Por ejemplo, las directivas antimalware están presentes en cada nivel. Las directivas de correo no deseado saliente están disponibles en los niveles de directiva personalizada y predeterminada. La directiva de filtro de conexión solo está disponible en el nivel de directiva predeterminado.

Para evitar confusiones y la aplicación no intencionada de directivas, use las siguientes directrices:

- Use grupos o listas de destinatarios inequívoca en cada nivel. Por ejemplo, use diferentes grupos o listas de destinatarios para las directivas de seguridad preestablecidas estándar o estrictas.

- Configure las excepciones en cada nivel según sea necesario. Por ejemplo, configure los destinatarios que necesitan directivas de amenazas personalizadas como excepciones a las directivas de seguridad preestablecidas estándar o estrictas.

- Los destinatarios restantes que no se identifican en los niveles superiores obtienen las directivas de amenazas predeterminadas o la protección integrada en Defender para Office 365 (Vínculos seguros y datos adjuntos seguros).

Con esta información, puede decidir la mejor manera de implementar directivas de amenazas en la organización.

Determinación de la estrategia de directiva de amenazas

Ahora que conoce los distintos tipos de directivas de amenazas y cómo se aplican, puede decidir cómo quiere proteger a los usuarios de su organización. Su decisión recae inevitablemente en el espectro siguiente:

- Use solo la directiva de seguridad preestablecida estándar.

- También es el valor recomendado en las directivas de seguridad preestablecidas estándar y estrictas.

- Use directivas de seguridad preestablecidas y directivas de amenazas personalizadas.

- Use solo directivas de amenazas personalizadas.

Recuerde que las directivas de amenazas predeterminadas (y la directiva de seguridad preestablecida de protección integrada en Defender para Office 365) protegen automáticamente a todos los destinatarios de la organización (cualquiera que no esté definido en la directiva de seguridad preestablecida estándar o estricta o en directivas de amenazas personalizadas). Por lo tanto, incluso si no hace nada, todos los destinatarios de la organización obtienen las protecciones predeterminadas, tal como se describe en la configuración de directivas de amenazas de colaboración y correo electrónico recomendadas para organizaciones en la nube.

También es importante tener en cuenta que no está bloqueado en su decisión inicial para siempre. La información de las tablas de configuración recomendadas y la tabla de comparación para estándar o estricta deben permitirle tomar una decisión informada. Pero si cambian las necesidades, los resultados o las circunstancias, no es difícil cambiar a una estrategia diferente más adelante.

Sin una necesidad empresarial atractiva que indique lo contrario, se recomienda comenzar con la directiva de seguridad preestablecida estándar para todos los usuarios de la organización. Las directivas de seguridad preestablecidas se configuran con valores basados en años de observaciones en los centros de datos Microsoft 365 y deben ser la opción adecuada para la mayoría de las organizaciones. Además, las directivas se actualizan automáticamente para que coincidan con las amenazas del panorama de seguridad.

En las directivas de seguridad preestablecidas, puede seleccionar la opción Todos los destinatarios para aplicar fácilmente la protección a todos los destinatarios de la organización.

Si desea incluir algunos usuarios en la directiva de seguridad preestablecida estricta y el resto de usuarios en la directiva de seguridad preestablecida estándar, recuerde tener en cuenta el orden de precedencia como se describió anteriormente en este artículo con los métodos siguientes:

- Use grupos o listas de destinatarios no ambiguos en cada directiva de seguridad preestablecida.Otra posibilidad:

- Configure los destinatarios que deben obtener la configuración de la estándar directiva de seguridad preestablecida como excepciones en la directiva de seguridad preestablecida estricta.

Tenga en cuenta que las siguientes configuraciones de características de protección no se ven afectadas por las directivas de seguridad preestablecidas (puede usar directivas de seguridad preestablecidas y también configurar estas opciones de protección de forma independiente):

- Directivas de correo no deseado saliente (personalizadas y predeterminadas)

- La directiva de filtro de conexión predeterminada (lista de direcciones IP permitidas y lista de direcciones IP bloqueadas)

- Activar Datos adjuntos seguros para SharePoint, OneDrive y Microsoft Teams

- Activar y configurar documentos seguros globalmente (disponible y significativo solo con licencias que no están incluidas en Defender para Office 365 (por ejemplo, Microsoft 365 A5 o Conjunto de aplicaciones de Microsoft Defender))

Para activar y configurar directivas de seguridad preestablecidas, consulte Directivas de seguridad preestablecidas.

La decisión de usar directivas de amenazas personalizadas en lugar de o además de las directivas de seguridad preestablecidas se reduce en última instancia a los siguientes requisitos empresariales:

- Los usuarios requieren una configuración de seguridad diferentes de la configuración no modificable de las directivas de seguridad preestablecidas (correo no deseado frente a cuarentena o viceversa, sin sugerencias de seguridad, notificar a destinatarios personalizados, etc.).

- Los usuarios requieren unos ajustes que no estén configurados en directivas de seguridad preestablecidas (por ejemplo, bloquear el correo electrónico desde países específicos o en idiomas específicos en directivas contra correo no deseado).

- Los usuarios necesitan una experiencia de cuarentena diferente de la configuración no modificable en las directivas de seguridad preestablecidas. Las directivas de cuarentena definen qué pueden hacer los usuarios en sus mensajes en cuarentena en función de por qué se puso en cuarentena el mensaje y si se notifica a los destinatarios sobre sus mensajes en cuarentena. La experiencia de cuarentena predeterminada del usuario final se resume en la tabla de este artículo y las directivas de cuarentena que se usan en las directivas de seguridad preestablecidas estrictas y estándar se describen en las tablas de este artículo.

Use la información de configuración recomendada de directivas de amenazas de colaboración y correo electrónico para organizaciones en la nube para comparar la configuración disponible en las directivas de amenazas personalizadas o las directivas de amenazas predeterminadas frente a las configuradas en las directivas de seguridad preestablecidas estándar y estrictas.

Las directrices de diseño para varias directivas de amenazas personalizadas para una característica específica (por ejemplo, directivas antimalware) incluyen:

- Los usuarios de directivas de amenazas personalizadas no se pueden incluir en las directivas de seguridad preestablecidas Estándar o Estricta debido al orden de prioridad.

- Asigne menos usuarios a directivas de mayor prioridad y más usuarios a directivas de prioridad inferior.

- Configure directivas de prioridad más alta para tener una configuración más estricta o más especializada que las directivas de prioridad más baja (incluidas las directivas predeterminadas).

Si decide usar directivas de amenazas personalizadas, use el analizador de configuración para comparar periódicamente la configuración de las directivas con la configuración recomendada en las directivas de seguridad preestablecidas estándar y estrictas.

Paso 3: Asignar permisos a un buzón de correo de detección

Resumen: asigne el rol Administrador de seguridad en Microsoft Entra a otros administradores, especialistas y personal del departamento de soporte técnico para que puedan realizar tareas de seguridad en Defender para Office 365.

Detalles:

Probablemente ya esté usando la cuenta inicial que usó para inscribirse en Microsoft 365 para realizar todo el trabajo de esta guía de implementación. Esa cuenta es un administrador en todas partes de Microsoft 365 (en concreto, es miembro del rol de administrador global en Microsoft Entra) y le permite hacer prácticamente cualquier cosa. Los permisos necesarios se describieron anteriormente en este artículo en Roles y permisos.

Pero la intención de este paso es configurar otros administradores para ayudarle a administrar las características de Defender para Office 365 en el futuro. Se debe evitar tener una gran cantidad de personas con poder de administrador global que no lo necesitan. Por ejemplo, ¿realmente necesitan eliminar o crear cuentas o hacer que otros usuarios sean administradores globales? El concepto de privilegios mínimos (asignar solo los permisos necesarios para realizar el trabajo y nada más) es una buena práctica a seguir.

A la hora de asignar permisos para tareas de Defender para Office 365, están disponibles las siguientes opciones:

- Permisos de Microsoft Entra: estos permisos se aplican a todas las cargas de trabajo de Microsoft 365 (Exchange Online, SharePoint, Microsoft Teams, etc.).

- Permisos de Exchange Online: la mayoría de las tareas de Defender para Office 365 están disponibles mediante permisos de Exchange Online. La asignación de permisos solo en Exchange Online impide el acceso administrativo en otras cargas de trabajo de Microsoft 365.

- Permisos de colaboración y correo electrónico en el portal de Microsoft Defender: la administración de algunas características de seguridad de Defender para Office 365 está disponible con permisos de colaboración y correo electrónico. Por ejemplo:

Por motivos de simplicidad, se recomienda usar el rol Administrador de seguridad en Microsoft Entra para otros usuarios que necesiten configurar Defender para Office 365.

Para obtener instrucciones, consulte Asignación de roles de Microsoft Entra a usuarios y Administración del acceso a Microsoft Defender XDR con roles globales Microsoft Entra.

Paso 4: Cuentas prioritarias y etiquetas de usuario

Resumen: identifique y etiquete a los usuarios adecuados de su organización como cuentas prioritarias para facilitar la identificación en informes e investigaciones, y para recibir protección de cuenta prioritaria en Defender para Office 365. Considere la posibilidad de crear y aplicar etiquetas de usuario personalizadas en Defender para Office 365 Plan 2.

Detalles:

En Defender para Office 365, las cuentas de prioridad permiten etiquetar hasta 250 usuarios de alto valor para facilitar la identificación en informes e investigaciones. Estas cuentas prioritarias también reciben heurística adicional que no beneficia a los empleados normales. Para obtener más información, vea Administrar y supervisar cuentas prioritarias y Configurar y revisar la protección de cuentas prioritarias en Microsoft Defender para Office 365.

En Defender para Office 365 Plan 2, también tiene acceso para crear y aplicar etiquetas de usuario personalizadas para identificar fácilmente grupos específicos de usuarios en informes e investigaciones. Para obtener más información, vea Etiquetas de usuario en Microsoft Defender para Office 365.

Identifique a los usuarios adecuados para etiquetar como cuentas prioritarias y decida si necesita crear y aplicar etiquetas de usuario personalizadas.

Paso 5: Revisar y configurar los valores de los mensajes notificados por el usuario

Resumen: use el botón De informe integrado en Outlook o una herramienta compatible que no es de Microsoft para que los usuarios puedan notificar de falsos positivos y falsos negativos en Outlook, por lo que esos mensajes notificados están disponibles para los administradores en la pestaña Usuario notificado de la página Envíos del portal de Defender. Configure la organización para que los mensajes notificados vayan a un buzón de informes especificado, a Microsoft o a ambos.

Detalles:

La capacidad de los usuarios de notificar mensajes buenos marcados como incorrectos (falsos positivos) o mensajes incorrectos permitidos (falsos negativos) es importante para supervisar y ajustar la configuración de protección en Defender para Office 365.

Las partes importantes de los informes de mensajes de usuario son:

- ¿Cómo notifican los usuarios los mensajes?: Asegúrese de que los clientes usan uno de los métodos siguientes para que los mensajes notificados aparezcan en la pestaña Usuario notificado de la página Envíos del portal de Defender en https://security.microsoft.com/reportsubmission?viewid=user:

- Botón De informe integrado en Outlook en la Web (anteriormente conocido como Outlook Web App o OWA).

- Herramientas de informes que no son de Microsoft que usan el formato de envío de mensajes admitido.

- ¿Dónde van los mensajes notificados por el usuario?: Tiene las siguientes opciones:

- A un buzón de informes designado y a Microsoft (este valor es el predeterminado).

- Solo para un buzón de informes designado.

- Solo a Microsoft.

Para obtener información completa sobre la configuración de mensajes notificados por el usuario, consulte Configuración notificada por el usuario.

Paso 6: Bloquear y permitir entradas

Resumen: familiarícese con los procedimientos para bloquear y permitir mensajes, archivos y direcciones URL en Defender para Office 365.

Detalles:

Debe familiarizarse con cómo bloquear y permitir (temporalmente) remitentes de mensajes, archivos y direcciones URL en las siguientes ubicaciones del portal de Defender:

- Lista de inquilinos permitidos o bloqueados en https://security.microsoft.com/tenantAllowBlockList.

- La página Envíos en https://security.microsoft.com/reportsubmission.

- Página de información de inteligencia contra la suplantación de identidad en https://security.microsoft.com/spoofintelligence.

En general, es más fácil crear listas de bloquear que de permitir, ya que las entradas de permiso innecesarias exponen a la organización a correos electrónicos malintencionados que el sistema filtraría de otro modo.

- Bloquear:

- Puede crear entradas de bloquear para dominios y direcciones de correo electrónico, archivos y direcciones URL en las pestañas correspondientes de la lista de inquilinos permitidos o bloqueados y al enviar los elementos a Microsoft para su análisis desde la página Envíos. Al enviar un elemento a Microsoft, las entradas de bloque correspondientes también se crean en la lista de inquilinos permitidos o bloqueados. SugerenciaLos usuarios de la organización tampoco pueden enviar correo electrónico a dominios o direcciones de correo electrónico que se especifican en entradas de bloquear en la lista de inquilinos permitidos o bloqueados.

- Los mensajes bloqueados por la información de inteligencia contra la suplantación de identidad se muestran en la página Información de inteligencia contra la suplantación de identidad. Si cambia una entrada de permitir a una entrada de bloquear, el remitente se convierte en una entrada de bloquear manual en la pestaña Remitentes suplantados de la Lista de inquilinos permitidos o bloqueados. También puede crear de forma proactiva entradas de bloqueo para remitentes suplantados que aún no se hayan encontrado en la pestaña remitentes suplantados.

- Permitir:

- Puede crear entradas de permiso para dominios y direcciones de correo electrónico y direcciones URL en las pestañas correspondientes de la lista de inquilinos permitidos o bloqueados para invalidar los siguientes veredictos:

- Masivo

- Correo no deseado

- Correo no deseado de alta confianza

- Suplantación de identidad (suplantación de identidad no de alta confianza)

- No se pueden crear entradas permitidas directamente en la lista de inquilinos permitidos o bloqueados para los siguientes elementos:

- Malware o veredictos de suplantación de identidad de alta confianza para dominios y direcciones de correo electrónico o direcciones URL.

- Cualquier veredicto para los archivos.

- Los mensajes permitidos por Información de inteligencia contra la suplantación de identidad se muestran en Información de inteligencia contra la suplantación de identidad. Si cambia una entrada de bloquear a una entrada de permitir, el remitente se convierte en una entrada de permitir manual en la pestaña Remitentes suplantados de la Lista de inquilinos permitidos o bloqueados. También puede crear de forma proactiva entradas permitidas para remitentes suplantados que aún no se encuentran en la pestaña Remitentes suplantados.

- Puede crear entradas de permiso para dominios y direcciones de correo electrónico y direcciones URL en las pestañas correspondientes de la lista de inquilinos permitidos o bloqueados para invalidar los siguientes veredictos:

Para obtener más información, consulte los artículos siguientes:

- Permitir o bloquear correos electrónicos mediante la lista de inquilinos permitidos o bloqueados

- Permitir o bloquear archivos mediante la lista de bloqueados y permitidos del espacio empresarial

- Permitir o bloquear direcciones URL mediante la lista de bloqueados y permitidos del espacio empresarial

- Use la página Envíos para enviar correo no deseado, suplantación de identidad, direcciones URL, correos electrónicos legítimos bloqueados y datos adjuntos de correo electrónico a Microsoft

- Invalidar el veredicto de la información de inteligencia contra la suplantación de identidad

Paso 7: Iniciar simulaciones de suplantación de identidad mediante el entrenamiento de simulación de ataque

En Defender para Office 365 Plan 2, el entrenamiento de simulación de ataque le permite enviar mensajes de suplantación de identidad (phishing) simulados a los usuarios y asignar aprendizaje en función de cómo respondan. Están disponibles las opciones siguientes:

- Simulaciones individuales mediante cargas integradas o personalizadas.

- Automatizaciones de simulación tomadas de ataques de suplantación de identidad reales mediante varias cargas y programación automatizada.

- Campañas de solo entrenamiento en las que no es necesario iniciar una campaña y esperar a que los usuarios haga clic en vínculos o descarguen datos adjuntos en los mensajes de suplantación de identidad simulados antes de que se asignen los entrenamientos.