Qué debes tener en cuenta cuando le pides a tus empleados que trabajen desde casa.

Debido al brote del COVID-19, muchas empresas están solicitando a sus empleados que realicen su trabajo en casa, incluidas aquellas que nunca lo habían considerado. Es decir, no cuentan con políticas de teletrabajo y, por tanto, es poco probable que tengan en cuenta los mayores riesgos de ciberseguridad del trabajo a distancia. Vamos a intentar poner fin a esta situación y explicar cómo minimizar los riesgos de ciberseguridad.

A simple vista, el único cambio que experimentan los trabajadores de oficina es el no poder estar en contacto físico con los compañeros. Pero hay mucho más. Por ejemplo, hay que tener en cuenta los canales de comunicación, las rutinas establecidas, las herramientas de colaboración, el equipo y el acceso a este equipo, los cuales extienden la superficie de ciberataques.

Canales de comunicación

Cuando tus empleados trabajan en la oficina en la red local, tus soluciones de seguridad gestionan todos los datos que se intercambian en los procesos. Pero cuando tus empleados trabajan desde casa, surge una nueva variable en la ecuación: los proveedores de servicios de Internet (ISP, por sus siglas en inglés). No sabes nada sobre sus medidas de ciberseguridad, ni tampoco puedes controlarlas. En algunos casos, las conexiones a Internet domésticas son accesibles no solo para tu empleado, sino también para un posible cibercriminal. En resumen, es aconsejable no compartir secretos corporativos por estos canales de comunicación debido al riesgo de robo o filtración de datos.

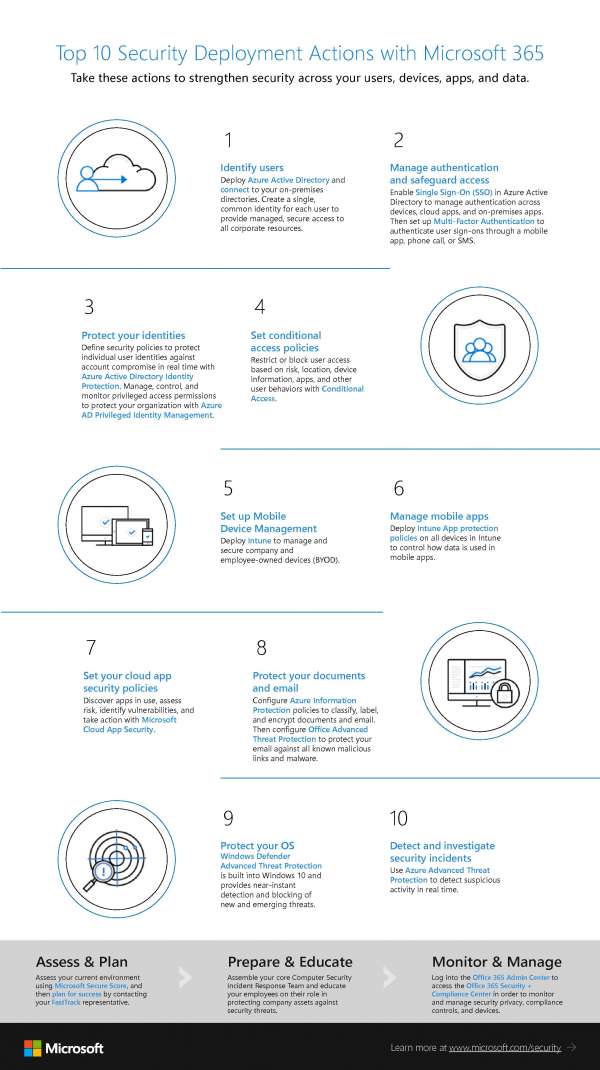

Solución: Si tus empleados tienen que conectarse a recursos corporativos a distancia, asegúrate de que estén configurados con una VPN de confianza para establecer de este modo un canal seguro entre la estación de trabajo y tu infraestructura y proteger los datos corporativos de posibles interferencias externas. A su vez, prohíbe las conexiones a recursos corporativos desde redes externas sin una VPN implementada.

Rutinas establecidas

Los teletrabajadores no pueden acercarse a un compañero para discutir un tema laboral, por lo que es de esperar que aumente la correspondencia, incluyendo a nuevos participantes (gente con quien la comunicación solía ser meramente verbal). En resumen, no poder tener a todos los compañeros a mano como en la oficina, altera la rutina de los empleados. En teoría, esto concede al ciberatacante más espacio para maniobrar y, en particular, para usar los ataques BEC. Entre toda esta oleada de correspondencia corporativa, sería complicado detectar los correos de phishing. Es decir, un mensaje falso que solicita datos no se percibiría como inusual o sospechoso como podría parecer en circunstancias normales. Además, cuanto más relajante sea el entorno doméstico, menos alerta estará el trabajador.

Solución: En primer lugar, aunque estén en casa, todos los empleados deberían utilizar exclusivamente el correo corporativo. Esto facilitaría la tarea de detectar los intentos de los cibercriminales de hacerse pasar por un trabajador si utilizan una cuenta en otro dominio. En segundo lugar, asegúrate de que tus servidores de correo electrónico estén protegidos con tecnologías de ciberseguridad capaces de detectar aquellas manipulaciones que intentan cambiar el remitente del mensaje. Nuestras soluciones tanto para servidores de correo electrónico como para Microsoft Office ofrecen estas tecnologías. Y, en tercer lugar, antes de enviar a los empleados a casa, dales un curso intensivo sobre las ciberamenazas.

Herramientas de colaboración

Después de perder el contacto cara a cara, es posible que los empleados recurran a otros métodos de colaboración, algunos no muy fiables, y estos deben configurarse correctamente. Por ejemplo, un archivo de Google Docs con unos permisos de acceso configurados de forma inapropiada puede estar indexado en un motor de búsqueda y convertirse en una fuente de filtración de datos corporativos. el mismo riesgo de ciberseguridad existe para los datos almacenados en la nube. Un entorno de colaboración como Slack también puede provocar una filtración y un intruso añadido de forma aleatoria podría conseguir acceso al historial completo de archivos y mensajes.

Solución: Evidentemente, es cosa tuya elegir un entorno de colaboración que sea adecuado en términos de seguridad online y funciones. Lo idóneo sería que el registro solicitara una dirección de correo electrónico corporativa. Además, vale la pena designar un administrador que emita y revoque derechos de acceso, según sea necesario. Pero lo más importante es que antes de permitir a los empleados el teletrabajo, se celebre una sesión de sensibilización en ciberseguridad (puede ser a distancia) en la que se insista en el uso exclusivo del sistema de colaboración implementado en tu empresa (o aprobado por ti). También puede ayudar reiterar que ellos son los responsables de mantener a salvo los secretos corporativos.

Equipo

En general, no todos los empleados tienen acceso a laptops corporativas. Y los teléfonos móviles no son útiles para todas las tareas. Por tanto, es probable que los empleados comiencen a utilizar las computadoras domésticas. Para las empresas sin política BYOD, el uso de dispositivos personales es un riesgo de ciberseguridad.

Solución: En primer lugar, si los empleados tienen que trabajar desde casa, pon a su disposición laptops y teléfonos corporativos siempre que sea posible. No hace falta decir que los dispositivos deben estar protegidos con soluciones de seguridad apropiadas. Además, esas soluciones deberán ofrecer la posibilidad de realizar las siguientes acciones a distancia: borrar la información corporativa, separar los datos personales de los corporativos y poner restricciones a la instalación de aplicaciones. Configúralos de forma que puedan buscar automáticamente las últimas actualizaciones críticas de software y sistema operativo.

Si por algún motivo los empleados tienen que utilizar sus dispositivos personales, es hora de introducir una política BYOD para gestionar los datos corporativos de estos dispositivos; por ejemplo, puedes crear divisiones separadas para los datos personales y los empresariales. Además, intenta que todos los empleados instalen un software antivirus doméstico, aunque sea una solución de seguridad gratuita. Lo idóneo es que permitas que estos dispositivos se conecten a tus redes corporativas una vez que hayan garantizado que se ha instalado una solución de seguridad y que el sistema operativo esté actualizado.

Acceso al equipo

No puedes saber dónde y con quién viven tus empleados. Por ejemplo, no puedes saber quién podrá ver su pantalla cuando vayan por una taza de té. Una cosa es que los empleados trabajen en una casa en la que están prácticamente solos durante el día y otra cosa es que decidan ir a una cafetería o a un espacio de coworking, donde los riesgos de fugas de datos o compromiso son mucho mayores.

Solución: Puedes abordar la mayoría de estos problemas mediante políticas de seguridad, que deben estipular el uso de una contraseña fuerte y el bloqueo automático de pantalla. Y, al igual que con otros problemas de ciberseguridad particulares del teletrabajo, los cursos de concientización deben ayudar a mantener un sistema de alerta general.